Banco de dados com 149 milhões de senhas expostas revela falha massiva de segurança digital

149 milhões de senhas expostas em um único servidor desprotegido acenderam um alerta global sobre a real dimensão das falhas de segurança digital. O volume, identificado pelo pesquisador Jeremiah Fowler, abrange logins de e-mail, redes sociais, streaming, serviços financeiros e contas vinculadas ao gov.br, indicando que a vulnerabilidade atingiu tanto usuários comuns quanto endereços oficiais de governos.

- Como o pesquisador encontrou 149 milhões de senhas expostas

- Origem provável dos dados: o papel do malware infostealer

- Plataformas com senhas expostas: um retrato dos serviços mais visados

- Senhas expostas e domínios governamentais: implicações adicionais

- Riscos imediatos trazidos pelas 149 milhões de senhas expostas

- Como o acesso foi bloqueado e por que o problema persistiu

- Recomendações para reduzir o impacto das senhas expostas

- Posicionamento inicial das plataformas e próximos passos

Como o pesquisador encontrou 149 milhões de senhas expostas

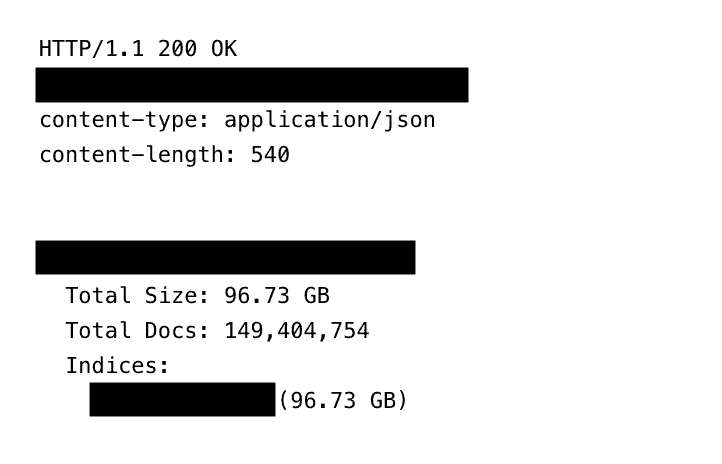

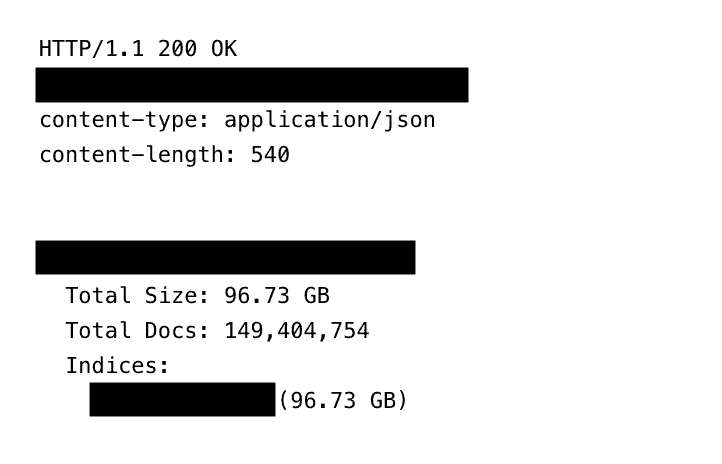

A investigação começou quando Jeremiah Fowler, especialista em cibersegurança, localizou um servidor aberto que armazenava 96 GB de dados brutos. O repositório não exigia autenticação nem utilizava criptografia, permitindo a qualquer pessoa com o link certo visualizar ou baixar todas as informações ali guardadas. Ao navegar por uma amostra reduzida, Fowler confirmou que as pastas continham e-mails, nomes de usuário, senhas em texto claro e links diretos para as páginas de login dos serviços associados.

Sem encontrar qualquer indício sobre a identidade do responsável pelo ambiente em nuvem, o pesquisador registrou capturas de tela e reportou a exposição ao provedor de hospedagem. A ação preventiva visava impedir que a base fosse usada para fraudes, golpes de phishing ou outras práticas ilícitas.

Origem provável dos dados: o papel do malware infostealer

Ao analisar os metadados, Fowler concluiu que o material havia sido reunido por um tipo de malware classificado como infostealer. Esses programas maliciosos infectam computadores e dispositivos móveis, coletando silenciosamente credenciais salvas em navegadores, gerenciadores de senhas ou aplicativos. Em seguida, enviam as informações capturadas para repositórios na nuvem controlados pelos operadores do ataque.

Quando esses repositórios são configurados de maneira incorreta, passam a ficar expostos na internet, como ocorreu no caso investigado. Dessa forma, um vazamento adicional — ainda que não planejado — dissemina as credenciais roubadas para uma audiência muito mais ampla, multiplicando os riscos de uso indevido.

Plataformas com senhas expostas: um retrato dos serviços mais visados

O levantamento apontou que as senhas expostas pertenciam a usuários de plataformas variadas, refletindo diferentes hábitos de navegação. Entre as categorias identificadas, destacam-se:

Serviços de e-mail

• Gmail: 48 milhões de registros

• Yahoo: 4 milhões

• Outlook: 1,5 milhão

• iCloud: 900 mil

• Endereços .edu: 1,4 milhão

Redes sociais e entretenimento

• Facebook: 17 milhões

• Instagram: 6,5 milhões

• TikTok: 780 mil

• Netflix: 3,4 milhões

• HBO Max, Disney+, Roblox: volumes não divulgados, mas presentes na amostra

Serviços financeiros e criptoativos

• Binance: 420 mil contas

• OnlyFans: 100 mil contas (classificado como serviço de assinatura de conteúdo)

Além desses serviços de destaque, o pesquisador relatou a existência de credenciais associadas a bancos, carteiras de criptomoedas, cartões de crédito e plataformas de pagamento, sugerindo um impacto potencial sobre transações monetárias.

Senhas expostas e domínios governamentais: implicações adicionais

Um ponto que chamou a atenção no relatório foi a presença de credenciais vinculadas a domínios .gov de vários países. Apesar de a maioria dos acessos parecer associada a contas de usuário final em portais de serviços públicos, a simples combinação de e-mail institucional e senha já representa vetor para ataques direcionados, como spear phishing ou falsificação de identidade.

Imagem: Jeriah Fowler

No contexto brasileiro, o pesquisador registrou ao menos um login relacionado ao domínio gov.br. Embora não haja evidências de acesso privilegiado a sistemas críticos, a exposição reforça a necessidade de controles mais rígidos sobre senhas de servidores públicos e sobre os equipamentos utilizados para acessar serviços oficiais.

Riscos imediatos trazidos pelas 149 milhões de senhas expostas

O volume de registro em texto plano favorece a prática de credential stuffing, em que criminosos automatizam o teste de combinações de e-mail e senha em vários sites. Como muitos usuários reutilizam as mesmas credenciais, basta que uma delas funcione para que seja possível assumir contas em outros serviços.

Com as informações em mãos, fraudadores podem ainda:

• Enviar mensagens de e-mail ou redes sociais personalizadas, aumentando a taxa de sucesso de campanhas de phishing.

• Montar perfis comportamentais detalhados, combinando endereço de e-mail, serviços utilizados e padrões de consumo.

• Revender os dados em fóruns clandestinos, alimentando um mercado paralelo de identidades digitais.

• Extorquir vítimas ao acessar conversas privadas ou conteúdos sensíveis armazenados em nuvem.

Em casos envolvendo servidores públicos, uma senha vazada pode abrir caminho para a coleta de documentos internos ou facilitar movimentações não autorizadas dentro de redes administrativas.

Como o acesso foi bloqueado e por que o problema persistiu

Logo após a notificação, o provedor de hospedagem confirmou que o servidor pertencente a uma subsidiária era gerenciado de forma independente. Entretanto, o desligamento completo só ocorreu quase quatro semanas depois do primeiro alerta. Durante esse intervalo, o número de arquivos continuou crescendo, indicando que o malware responsável pela coleta ainda alimentava o repositório.

Até o fechamento do relatório, o provedor não revelou quem operava o ambiente nem se as credenciais chegaram a ser exploradas por terceiros. A falta de resposta transparente agrava a incerteza sobre o destino dos usuários potencialmente afetados.

Recomendações para reduzir o impacto das senhas expostas

Especialistas indicam que a troca imediata de senhas deve vir acompanhada de medidas complementares, pois a simples alteração perde efeito caso o dispositivo siga infectado. As principais orientações listadas no relatório incluem:

• Manter sistemas operacionais, navegadores e antivírus sempre atualizados.

• Utilizar exclusivamente lojas oficiais para instalar aplicativos.

• Revisar permissões de extensões e plugins, desinstalando os itens desnecessários.

• Adotar autenticação em duas etapas sempre que o serviço oferecer a opção.

• Não reutilizar senhas entre plataformas distintas.

• Recorrer a um gerenciador de senhas confiável, o que dificulta ataques de dicionário simples.

• Monitorar histórico de login, dispositivos conectados e alertas de segurança emitidos pelos provedores.

Caso o usuário suspeite que seu computador esteja comprometido, recomenda-se executar varreduras completas e, se possível, restaurar o sistema a um estado anterior ou reinstalar o ambiente operacional.

Posicionamento inicial das plataformas e próximos passos

Até o momento, apenas um dos fornecedores afetados comentou publicamente a exposição. Em nota de esclarecimento, o Google informou que acompanha de forma contínua bancos de credenciais comercializados ou divulgados na internet e que possui rotinas automatizadas para bloquear acessos suspeitos e forçar a redefinição de senha sempre que detecta vazamentos envolvendo contas do Gmail.

Consultadas pelo pesquisador para confirmação de eventuais impactos, demais empresas e órgãos governamentais ainda não se pronunciaram. Novas informações estão sendo aguardadas e, quando enviadas, devem esclarecer se outras medidas de mitigação serão aplicadas aos usuários cujas credenciais constam na base.

Olá! Meu nome é Zaira Silva e sou apaixonada por tornar a vida mais leve, prática e organizada — especialmente depois que me tornei mãe.

Criei o Organiza Simples como um cantinho acolhedor para compartilhar tudo o que aprendi (e continuo aprendendo!) sobre organização da casa, da rotina e da mente, sem fórmulas impossíveis ou metas inalcançáveis.

Conteúdo Relacionado